はじめに

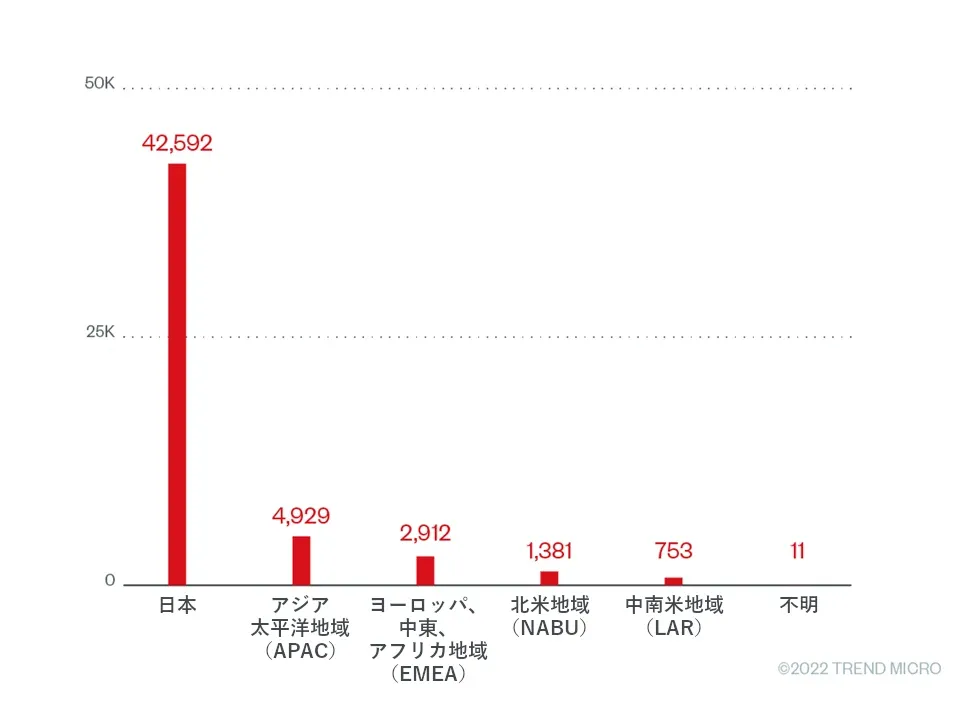

2022年に入ってからEmotetの感染拡大が続いています。トレンドマイクロ社は、2022年第1四半期のEmotet感染状況を見ると他の地域と比べて日本が突出していたと発表しました。

また、警察庁は6月9日、エモテットにGoogle Chromeへ保存されたクレジットカード番号や名義人氏名、カードの有効期限を盗み外部に送信する機能が追加されたことを確認したと発表しました。

危険視を増すエモテットには、今後も十分な注意と感染対策が必要です。

そこで本日は、4月~6月にエモテットの被害にあわれた企業等の事例をいくつか紹介していきます。

他人事ではないと感じていただけたら幸いです。

エモテットについてはこちら

感染被害まとめ

●株式会社NTTデータ関西

https://www.nttdata-kansai.co.jp/news/details_00174.aspx

NTTデータ関西が自治体等向けに提供している電子申請サービスに付随するヘルプデスク業務で使用しているPC8台のうち1台のPCにマルウェア(Emotet)感染の痕跡を検出。

https://www.nttdata-kansai.co.jp/news/details_00174.aspxより

当該PCに保存されていた過去に送受信したメールが流出し、弊社ヘルプデスクを装った攻撃者からの不審なメールが発信されている事実を確認。

●厚生労働省東京労働局

https://jsite.mhlw.go.jp/tokyo-roudoukyoku/content/contents/001141436.pdf

受託者の法人本部職員を名乗る「なりすましメール」が受託者あてに届き、担当者が当該メールを開封し、当該端末がマルウェアに感染。

https://jsite.mhlw.go.jp/tokyo-roudoukyoku/content/contents/001141436.pdfより

委託事業の利用者などのメールアドレス宛に「なりすましメール」が送信される事案が確認され、1,269 件のメールアドレスや氏名等の個人情報漏えいの可能性が判明。

感染したマルウェアが Emotet(エモテット)であることを特定。

●浦和レッズ

https://www.urawa-reds.co.jp/clubinfo/187039/

弊クラブ社員を名乗る不審メールが複数の関係先へ発信されていることを確認し、調査いたしましたところ、新たに社内のパソコン1台がマルウェアに感染していることが判明。

https://www.urawa-reds.co.jp/clubinfo/187039/より

5月24日にも同様の事案が発生。

●日本赤十字社 秋田赤十字病院

http://akita-med.jrc.or.jp/archive/news/1592

当院の一部のパソコンがコンピュータウィルス(Emotet)に感染し、当院職員を装った第三者からの不審なメールが複数の方へ発信されている事実を確認。

http://akita-med.jrc.or.jp/archive/news/1592より

●京都大学

https://www.t.kyoto-u.ac.jp/ja/news/topics/ga/10220004

京都大学工学研究科教職員のパソコン1 台がマルウェア「Emotet」に感染し、当該パソコンに設定していたメールアカウント情報が漏えいしたことが原因と考えられる大量のメール送信が判明。

https://www.t.kyoto-u.ac.jp/ja/news/topics/ga/10220004より

おわりに

日々新たな機能が追加されていくエモテットへの感染は、今後も経営における大きなリスクになります。以下のような感染対策を徹底するようにしましょう。

コメント